Política de seguridad Helpnetworking

Esta política aplicará a todo el personal vinculado laboralmente con Helpnetworking contratistas y terceros que tengan acceso a los recursos de información de la organización.

Objetivo

Prevenir el acceso físico no autorizado, además de evitar daños o robo a los activos de la organización e interrupciones a las actividades del negocio de Helpnetworking.

Responsabilidades

Esta política es responsabilidad de ser aprobada por las directivas de Helpnetworking, con el fin de garantizar la continuidad del negocio en caso de un evento que afecte la operación normal de Helpnetworking.

Violaciones

Violaciones de la política de Seguridad Física, pueden resultar en acciones de tipo disciplinario, que pueden incluir, más no estar limitadas a:

• Acción de tipo disciplinario según los lineamientos establecidos por el Código Sustantivo del Trabajo, el Reglamento Interno de Trabajo, el Código de Comportamiento Empresarial SISTESEG, las Cláusulas Especiales que se establezcan con los empleados en sus Contratos Laborales y/o todo aquello que según las leyes colombianas definan como acciones disciplinarias patronales.

• Reprimenda formal

• Suspensión o acceso restringido a las áreas de procesamiento de la información

• Reembolso por algún daño causado

• Suspensión sin pago de salario

• Terminación del contrato de trabajo o relación comercial (Basados en las disposiciones emitidas por las leyes colombianas en materia laboral).

• Demanda civil o penal

Política de seguridad informática

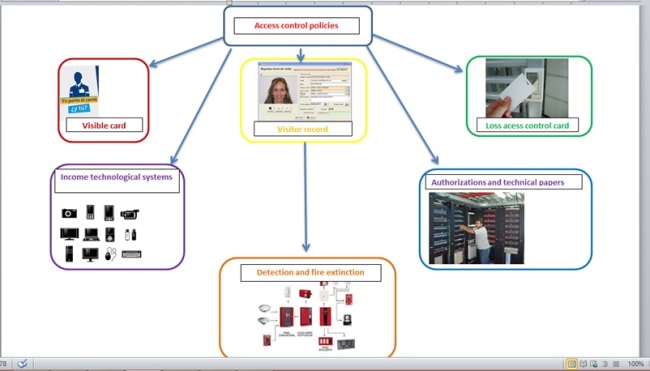

Política de control de acceso

1. Personal:

Personal que transite en la compañía Helpnetworking. Personal de la compañía outsourcing deben de tener siempre en un lugar visible el carné de identificación.

2. Visitantes:

Visitantes o proveedores de Helpnetworking autorizadas previamente para ingresar al centro de cómputo, se les debe exigir su carné de proveedor, su ARL y al ingreso se les debe entregar una tarjeta de visitante que deberá portar en un lugar visible.

3. Registro de acceso

Todo personal empleado, outsourcing o visitantes deben realizar la marcación con su tarjeta de acceso al ingreso y a la salida del centro de cómputo. Durante su permanencia en el centro de cómputo debe de estar acompañado siempre de personal debidamente autorizado.

4. Perdidas

Si al personal de Helpnetworking o outsourcing se le pierde la tarjeta de control de acceso, de inmediato debe comunicarse con personal autorizado para el bloqueo de la misma, además de poner un denuncio en la página web de la policía nacional para que personal idóneo le realice la reposición de la tarjeta y la anterior sea eliminada del sistema.

5. Equipos tecnológicos visitantes

Todo equipo de tecnológico que ingrese al centro de cómputo debe ser relacionado en el formato de ingreso de los visitantes y los porteros deben de realizar su debido registro en las actas, posteriormente a la salida debe validar que el mismo equipo que ingrese ese mismo salga.

6. Autorizaciones

Operadores tecnológicos serán los encargados de habilitar permisos de acceso correspondiente para cada persona.

7. Labores en centro de computo

Toda labor dentro del centro de cómputo debe estar debidamente señalizada y adaptada en el tiempo estipulado.

8. Acceso centro de computo

El acceso al centro de cómputo debe estar protegido por puertas que resistan fuego, sabotaje e intentos de ingreso a la fuerza.

Estas puertas deben ser equipadas con dispositivos que las cierren automáticamente después que han sido abiertas, y con una alarma que se activará cuando permanezca abierta por más de un tiempo límite definido.

9. Interior centro de computo

El centro de cómputo debe de tener un sistema de detección y extinción de incendio, el sistema de extinción debe ser un sistema seco que no comprometa los equipos si se presenta algún conato de incendio.

10. Abortar

El centro de cómputo deberá de tener un respaldo de información en servidores virtuales por si se llega a presentar alguna novedad localmente, para ello físicamente deberá tener un botón a su salida de abortar operación que me garantice la integridad de las personas que se encuentran dentro del centro de cómputo si sus vidas corren peligro.

Control para dar cumplimiento de políticas.

Auditorias: Una auditoria consiste en realizar una investigación para determinar:

• El grado de cumplimiento y la adecuación de los procedimientos, instrucciones, especificaciones, códigos, estándares, u otros requisitos de tipo contractual establecido y aplicable.

• La efectividad y adecuación de la implementación realizada

Se realizara una auditoria del proceso: El objetivo es evaluar el proceso de desarrollo o gestión, y evaluar su completitud y efectividad, determinado donde se puede mejorar.

Que conlleva.

Se realizara una serie de preguntas a los operadores tecnológicos y a sus respectivos jefes directos, con el fin de determinar si se están llevando a cabo los procedimientos establecidos.

Posteriormente se revisara documentación, correos electrónicos y se revisara el flujo de los mismos. Se deberán de suministrar logs de marcaciones y se cotejaran con las peticiones de los proveedores y empleados que hayan realizado la petición de ingreso al área, además de que se deberá de suministrar un backup de los videos de los últimos 8 días del centro de cómputo para relacionarlos tanto con marcaciones y peticiones.

Se revisara periódicamente check list de mantenimientos del sistema de acceso, detención extinción de incendios y cámaras y se verificara perfiles de usuarios seleccionados al azar del sistema.

//

Búsqueda de información empresarial

Cuantos de nosotros no nos ha pasado, que cuando ingresamos nuevos a una empresa los compañeros y el jefe inmediato se la pasan rato buscando la información para darnos una capacitación oportuna.

Este tiempo que en muchos casos son horas y hasta días, se podría aprovechar en un refuerzo para que a futuro seamos un empleado capaz de solucionar cualquier tipo de problema.

Existe algo llamado búsqueda de información empresarial, que en muchos casos o en la mayoría con simplemente abrir la intranet de la empresa encontraras la lupita que significa que es un buscador de información empresarial y allí está centralizada todo el conocimiento de la compañía que durante años han subido a esta plataforma empleados conscientes de lo oportuno y útil de dicha documentación.

Mejorar el procedimiento de búsqueda de información empresarial ofrece numerosas ventajas reales, como un incremento de la productividad de los empleados, mayor aprovechamiento del capital intelectual y mayor innovación, mediante la mejora del descubrimiento de la información. Una buena solución de búsqueda permite disfrutar de estas ventajas facilitando el acceso a los usuarios a todos los repositorios de datos, desde los sistemas corporativos hasta la red de Internet global. Estas capacidades permitirán dotar el software empresarial de la misma funcionalidad, transportabilidad y facilidad de uso que se espera de Internet.

Antes de bucear en un proyecto de búsqueda empresarial, primero tiene que determinar si tal producto es necesario. Algunos CIO creen que las herramientas de búsqueda de escritorio y las capacidades de búsqueda inherentes en los repositorios de información de la organización, tales como el correo electrónico y los sistemas de gestión de contenidos (CMS), son suficientes.

Haga un inventario de dónde se encuentran los contenidos esenciales y que proveedores ya está utilizando para buscar tales contenidos, «Piense en lo que debe buscar en sus diferentes repositorios de información, y si se puede estirar la búsqueda natural de los repositorios de alguna manera».

Si se decide seguir adelante, tendrá que determinar qué tipo de producto es la mejor opción.

Google, Autonomy y Microsoft dominan la búsqueda empresarial, pero otros jugadores cuentan con productos capaces que vale la pena examinar. «Coveo y Vivisimo se especializan en el servicio al cliente; Attivio, Exalead, y Endeca en aplicaciones personalizadas para combinar la información estructurada y no estructurada; Sinequa e IBM en la semántica; ISYS en OEM, y Fabasoft en la administración electrónica o eGorbernment».

El siguiente paso es comenzar a detallar una lista de deseos, colocando todo lo que sus usuarios esperan de un motor de búsqueda.

Una vez que haya decidido un ganador, es el momento de llevar a cabo una prueba de concepto (PoC). «El objetivo es determinar si el motor de búsqueda no solo hace lo que el vendedor ha prometido, sino también saber si hace lo que usted necesita hacer, en la forma en que usted necesita que se haga, y si lo hace correctamente en su entorno técnico».

El tratamiento de documentos sensibles (tales como memorandos confidenciales y evaluaciones de desempeño) es a menudo uno de los desafíos más difíciles que enfrentará en el camino hacia la implementación de un motor de búsqueda empresarial,

Antes de implementar la plataforma de búsqueda, busque activamente el contenido sensible y asegúrese de que está protegido por firewalls contra usuarios no autorizados. «Una forma de encontrar y proteger este contenido es elaborar una lista de «malas palabras».

Entre las frases que recomienda buscar están: promoción, decisión de bono, evaluación, revisión, renuncia, carta de despido, depósito directo, y rendimiento. «Consulte con sus departamentos de finanzas y de recursos humanos para averiguar qué términos podría buscar», añade. «Además, busque sugerencias de su grupo piloto, ya que así puede llegar a términos que su equipo de implementación no ha pensado».

Mediante el uso de enlaces, medios sociales, contenidos frescos, los datos compilados a partir de miles de millones de búsquedas en todo el mundo, y cientos de otras señales, Google no ha dejado de subir el listón para los motores de búsqueda. Los motores de búsqueda empresarial no tienen estos lujos, ya que por lo general no pueden incorporar señales tales como los vínculos de retroceso para ofrecer los resultados más relevantes.

«Se necesita de codificación en el lado de TI para darle a alguien en recursos humanos una respuesta diferente a la misma consulta de alguien que es un agente de seguros en el campo».

Sin embargo, durante los próximos años, las plataformas de búsqueda empresarial se esforzarán por ser más como Google mediante la entrega de resultados altamente personalizados, más relevantes y contextualizados. «Esto es lo realmente emocionante de las búsqueda empresarial en el futuro».

Herramienta a implementar.

Lennkeng group:

Ofrecemos las soluciones de implementación, configuración y desarrollo de soluciones tecnológicas basadas en Fast ESP y en FAST for Sharepoint 2010.

Con la solución de búsqueda empresarial es posible conectar diversos orígenes de información a un buscador poderoso el cual indexa la información y la presenta de una forma inmediata y protegiendo los datos de origen.

- Unificación de diversas bases de datos.

- Crawler de la información.

- Indexación de la información.

- Búsquedas avanzadas con lematización.

- Búsqueda por parámetros establecidos.

Google Enterprise Search

Google Enterprise Search ayuda a los empleados y a los clientes a encontrar lo que necesitan con rapidez. Es fácil de utilizar y de administrar, por lo que podrá volver a poner sus datos a trabajar.

Google Enterprise Search ofrece, a una velocidad vertiginosa, resultados de gran relevancia que buscan los clientes y los empleados.

Posted on: noviembre 4, 2013

FAQ (Frecuently Asked Question).

Modelo de conocimiento.

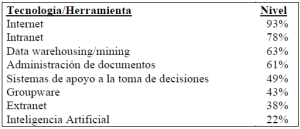

Un estudio realizado por KPMG estableció que las tecnologías actualmente usadas para dar apoyo al proceso de Gestión del conocimiento tienen el nivel de relevancia mostrado en la tabla.

Análisis integral de características.

Cabe destacar el fuerte dominio de Internet es debido a la amplitud y popularidad del concepto, abarcando tecnologías tales como portales, email, videoconferencia, entre otros. Sin embargo la diferencia notoria entre Internet, Intranet y Extranet se debe a la naturaleza de las fuentes de conocimiento (Interno, externo), lo cual refuerza el bajo nivel de participación de herramientas/técnicas basadas en Inteligencia Artificial tales como agentes inteligentes, utilizados como filtros para disminuir la sobrecarga de información. Sin embargo, técnicas como Data mining han tenido una fuerte participación debido a la madurez actual que posee.

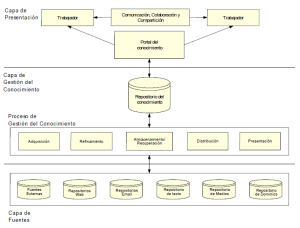

Modelo de integración de tecnología.

Un modelo representativo de la integración tecnológica, el cual presenta en gran medida la situación presentada en el reporte de KPMG fue presentado por Larry Kerschberg. El modelo de integración (en adelante arquitectura) se presenta a continuación en la figura.

Esta arquitectura reconoce la heterogeneidad de las fuentes de conocimiento, lo cual permite establecer los diferentes componentes que integrarán cada una de las capas de esta arquitectura.

Que es una lista FAQ (Frecuently Asked Question).

En ella podemos encontrar respuestas a las «Preguntas más Frecuentemente Preguntadas. Normalmente suelen tratar acerca de un tema específico, y son el primer sitio al que debemos ir para solucionar cualquier duda que tengamos sobre la información tratada. Es de mala educación realizar preguntas comunes a otros usuarios y a administradores de sistemas, por lo que debemos asegurarnos antes de que nuestra pregunta no se encuentra en las FAQ de ese servicio. Suele ser una buena idea imprimir las FAQ de un servicio que empezamos a usar y desconocemos por completo, ya que las FAQ se enriquecen constantemente con las preguntas de otros usuarios, que suelen ser las que se nos van a plantear a nosotros.

Los primeros sistemas FAQ fueron desarrollados en los años 60’S y eran unas interfaces construidos con lenguaje natural y su acceso era bastante restringido; entre los sistemas creados bajo este esquema estaba baseball (1961), el cual respondía a preguntas sobre la liga de beisbol de los estados unidos en el periodo de un año. También estaba el sistema lunar (1972), el cual respondía preguntas sobre el análisis geológico de las piedras lunares obtenidas en las misiones de Apolo en los viajes a la luna; con base en estos sistemas y tras el éxito obtenido de ellos, se fueron desarrollando más los cuales eran basados en una base de datos de conocimiento escrita de forma manual por expertos.

Este componente es utilizado para dar respuesta escrita a las preguntas más frecuentes de diferentes temas.

Como por ejemplo visitantes o clientes, sobre las formas de pago, la entrega, el procedimiento de reembolso, etc.

Como reglas para dichas preguntas en el caso de ser un listado demasiado grande, deben ser listadas u organizadas por categorías o tema.

Para hacerse una idea se mostrara un bosquejo de cómo podría quedar la FAQ con la regla a implementar.

- 1. Producto

- 2. Soporte y Documentación

- 3. Ayuda y Howtos

Para que esto se pueda llevar a cabo implementaremos una herramienta de análisis web.

PIWIK: proporciona información importante sobre tus visitantes, campañas de marketing y mucho más, lo que te permitirá optimizar tu estrategia y la experiencia de los visitantes a tu sitio web. ¡Piwik es la plataforma de análisis web de código abierto más importante y está disponible en 48 idiomas!

Posterior a la aplicación de PIWIK y consolidando toda la útil información recolectada y con el fin de ofrecer respuestas que los usuarios convencionales se realizan continuamente, junto con las FAQ los Feddback (comentarios) son dos herramientas que aportan al crecimiento continuo de nuestro portal.

En este mundo de aplicaciones útiles, echaremos mano de Joomla allí podemos poner en prácticas nuestras FAQ en cualquiera de sus extensiones existentes en el JED. Aplicaremos el uso de “Accordion FAQ” extensión FAQ muy antigua en Joomla, además bajo licencia GPLv2.

Extensión.

Módulo Acordeón FAQ.

Utilizamos una serie de preguntas con su respuesta que previamente habremos confeccionado, pero que naturalmente, derivado de la naturaleza cambiante de Internet y de los sitios web podremos mejorar o modificar una vez publicadas las FAQs cuantas veces necesitemos.

El código «tipo» que nos puede servir de referencia y que viene documentado en la página del desarrollador, es el siguiente, que nos puede dar un clara idea de cómo construir las FAQs de forma relativamente fácil:

< div> < h3 id=»item1″>FAQ header 1< / h3 >

FAQ content 1

< h3 id=»item2″>FAQ header 2< / h3 >

FAQ content 2

< h3 id=»item3″>FAQ header 3< / h3 >

FAQ content 3

< h3 >end faq< / h3 > { accordionfaq faqid=accordion3 faqclass=»lightnessfaq defaulticon headerbackground headerborder contentbackground contentborder round5″ active=item1 }< / div >

La línea «< div>» es opcional y solo se considera útil si tenemos el sitio en producción y queremos ocultar los estilos a utilizar en el artículo mientras generamos las FAQs, una vez publicadas se puede retirar o directamente no utilizarlo, teniendo en cuenta que es más para visualizar el texto sin formato antes de confeccionar por completo el artículo, para lo que recomendamos siempre «no» utilizar el editor WYSIWYG.

Nota: Se han separado los «div» para evitar que aparezcan truncados.

Lista de citas y recomendaciones.

- Enlace recomendado Webempresa.com

Preguntas Frecuentes en Joomla! con Accordion FAQ.

Subido el 04/04/2011

Enºqsadf este vídeo os enseñamos a crear un listado de «Preguntas más Frecuentes» con el plugin Accordion FAQ.

- Las siglas en KPMG representan a sus cuatro fundadores. La historia detrás de estos nombres provee una breve reseña de la Firma y su desarrollo a través de los dos últimos siglos.

K es por Klynveld. En 1917 Piat Klynveld estableció la firma holandesa de contadores más tarde conocida como Klynveld Kraayenhof & Co.

P es por Peat. En el año de 1870 Sir William Barclay Peat fundó la firma de contadores William Barclay Peat en Londres.

M es por Marwick. James Marwick, fundó la firma de contadores Marwick Mitchell & Co. junto con Roger Mitchell en la ciudad de Nueva York en 1897.

G es por Goerdeler. El doctor Reinhard Goerdeler fue por muchos años presidente de la firma alemana Deutche Treuhand Gesellshaft.

En 1911 William Barclay Peat & Co. Y Marwick Mitchell & Co. se unieron para formar lo que más tarde se conoció como Peat Marwick International (PMI).

Klynveld Kraayenhof & Co. Se fusionó en 1979 con la Deutche Treuhand Gesellschaft y la firma internacional McLintock Main Lafrentz & Co. para formar KMG.

Finalmente en 1987 KPMG fue constituida por la fusión de KMG y PMI.

KPMG , comenzó operaciones en Colombia hace más de 50 años, prestando servicios de Auditoría, Impuestos y Consultoría.

Hoy en día atendemos cerca de 600 clientes, nacionales y extranjeros, pertenecientes a los sectores productivos: banca, seguros, manufactura y comercio, sector privado y del Gobierno.

Nos acompañan más de 500 profesionales: Contadores, Administradores de Empresa, Economistas, Abogados, Ingenieros Industriales, Ingenieros de Sistemas, seleccionados cuidadosamente.

Contar con una sola entidad de servicios complementarios puede brindarle una mejor relación beneficio costo.

Actualmente contamos con oficinas en Bogotá D.C., Cali y Medellín.

Acerca de las FAQ (Frecuently Asked Question).

MEGA reemplaza a la desaparecida MEGAUPLOAD. Creada por el mismo dueño Kim Dotcom. MEGA ahora bajo la lupa del gobierno de los EE UU para que no viole el famoso copyright se lazo al mercado a captar a los adeptos a compartir archivos online. Regala 50GB de almacenamiento gratis, en la nube, y es un verdadero furor. Ya que en sus primeras horas de creada se hizo dificultoso subir y bajar archivos.

En MEGA se hace fácil crear una cuenta simplemente es ingresar tu usuario de red, correo electrónico y una contraseña. Después de confirmar la cuenta en tu correo electrónico podrás disfrutar de este excelente gestor de correo que brinda en almacenamiento mucho mas que lo que brinda otras opciones similares.

@jorgegratis

Pez Y Nota Ecológica.

Posted on: septiembre 29, 2010

Y tu botas la basura donde se debe???

Y tu botas la basura donde se debe???

Cuando vamos a la playa, de paseo o simplemente en nuestra ciudad no somos conscientes y dejamos los sitios donde departimos con nuestra familia y amigos llenos de basura. Sabes donde va a parar todo esto. Que consecuencias a futuro nos traen. Antes de volver a tirar o dejar tirado así sea un papelito en la calle en la playa o donde sea piénsalo dos veces el planeta, nuestros hijos se merecen un futuro mas limpio.

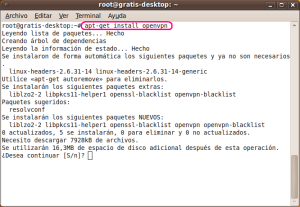

- Para comenzar la instalación abrimos la consola de linux para proceder a la instalación de nuestra herramientas openvpn.

#apt-get install openvpn

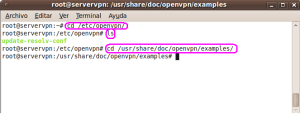

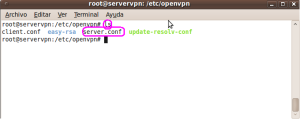

- Nos dirigimos hacia nuestro directorio openvpn como muestra la imagen y listamos y vemos que no aparece ningún archivo de configuración. y como muestra la imagen nos dirigimos a un directorio de ejemplos.

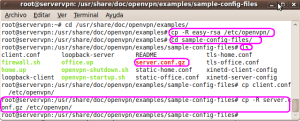

- Copiamos los archivos de configuración de nuestro servidor vpn, como muestra la imagen.

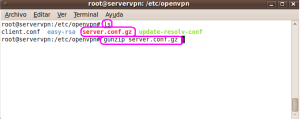

- Ahora nos dirigimos hacia nuestro directorio de openvpn para descomprimir el archivo que copiamos en el paso anterior.

- Listamos el directorio y vemos que ya nos aparece el archivo de configuración de nuestro servidor vpn.

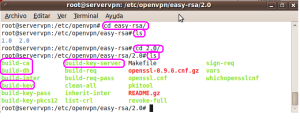

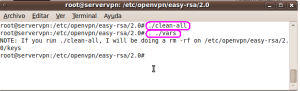

- Nos vamos a el directorio que muestra la imagen para crear nuestra entidad certificadora y los certificados tanto para el cliente y el servidor.

- Ejecutamos los comandos que aparecen en la imagen con ellos lo que haremos es:

Inicializar variables de ambiente para poder trabajar con los siguientes scripts de shell para generar las variables

Inicializamos el directorio de las claves (borrando potenciales archivos viejos)

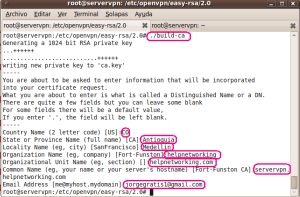

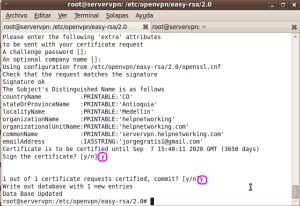

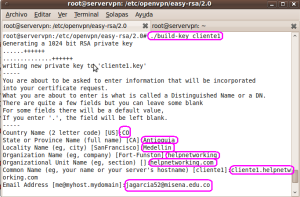

- Nos disponemos crear nuestra entidad certificadora. En éste último paso se nos pedirá una serie de información sobre nuestra red/empresa que debemos llenar lo más fielmente posible.

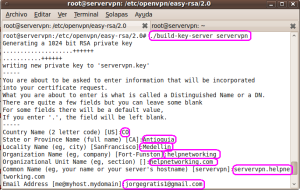

- Ahora generamos el certificado y de la clave de encriptación para el servidor Siguiente a la generación del Certificado de autoridad, procedemos a crear el certificado del servidor y de su clave de encarnación.

Este paso nos generará dos archivos en el directorio /etc/openvpn/easy-rsa/keys/ ellos son:

server.crt

server.key

- En éste paso, también se nos pedirá nuevamente información sobre el certificado propio del servidor. En éste caso por favor, escoger en Common Name un nombre diferente al anteriormente escogido. para efectos de este manual escogí: servervpn

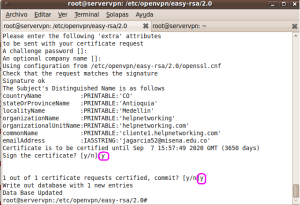

Generamos los certificados y claves privadas para los clientes. Cada cliente debe tener su propio certificado y clave de seguridad, para cara cliente que tengamos deberemos repetir el siguiente paso.

- Aqui en este paso estamos generand la clave y el certificado para un cliente llamado cliente1.

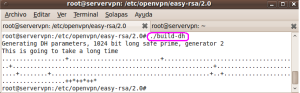

- Generamos el parámetros de Diffie-Hellman.

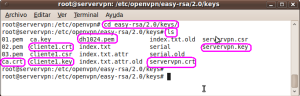

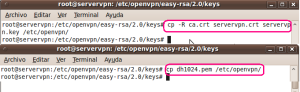

- Nos dirigimos al directorio que muestra la imagen para ver los certificados que generamos en el paso anterior.

- Copiamos los certificados del servidor en el directorio de openvpn como lo muestra la imagen. Y los certificados del cliente los copiamos en la maquina client

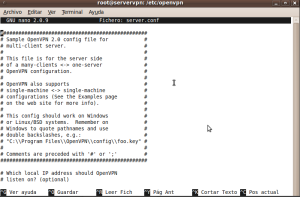

- Editamos el archivo de configuracion del open vpn.

port 1194

proto udp

ca ca.crt

cert servervpn.crt

key servervpn.key #This file should be kept secret

dh dh1024.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

comp-lzo

persist-key

persist-tun

status openvpn-status.log

verb 3

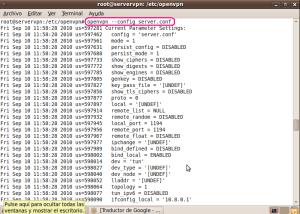

- Verificamos que nuestro archivo de configuración de nuestro servidor vpn halla quedado bien configurado. Corremos el comando que se muestra en la imagen y si no sale ningún mensaje de error continuamos.

- Reiniciamos nuestro servidor openvpn.

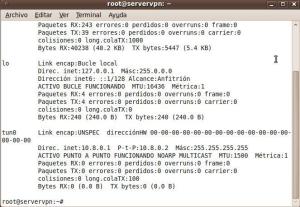

- Mostramos nuestras interfaces de red y como podemos ver la instalación genero una interfaz virtual túnel.

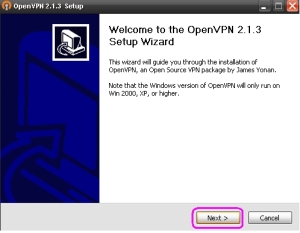

- Ahora nos disponemos a instalar y configurar el openvpn en el cliente windows.

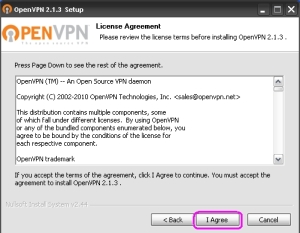

- Continuamos con la instalación damos clic en I Agree como muestra la imagen.

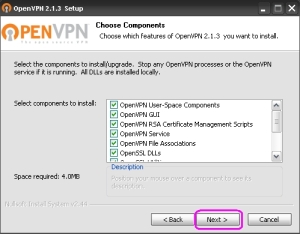

- Clic en Next.

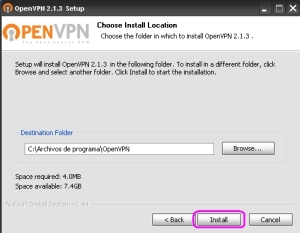

- Por ultimo clic en install.

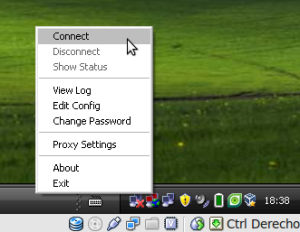

- Ahora podemos ver icono de GUI del openvpn y su icono de conexión.

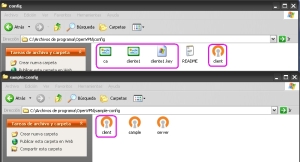

- Ahora copiamos los certificados del Cliente1 y de la carpeta samples copiamos el icono del cliente a la carpeta config.

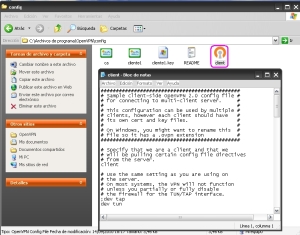

- Ahora editamos el archivo de configuracion del cliente1.

port 1194

proto udp

ca ca.crt

cert cliente1.crt

key cliente1.key #This file should be kept secret

dh dh1024.pem

server 192.168.10.53 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

comp-lzo

persist-key

persist-tun

status openvpn-status.log

verb 3

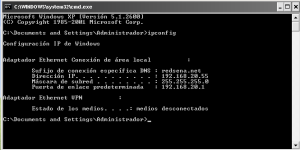

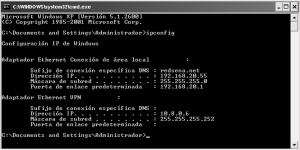

- Ahora vamos a la consola y verificamos nuestra red y podemos ver el túnel sin conexión.

- También se prueba si se deja dar ping a la red donde se encuentra el servervpn.

- Ahora procedemos a conectar el cliente1 vpn con el servervpn.

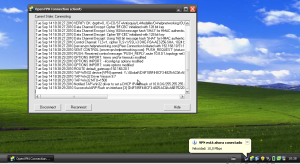

- Verificamos que si se esta conectando el servicio VPN.

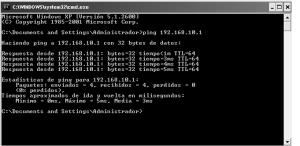

- Ahora probamos la conexión verificando de nuevo nuestra red. podemos ver que el tunel vpn se escuentra conectado en el rango que se le asigno en el servervpn.

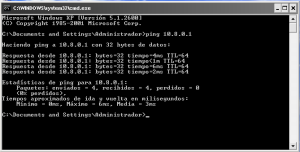

- Ahora probamos el tunel vpn dandole ping a la direccion privada de nuestro servervpn desde nuestro cliente1.

Fin Configuración e Instalación VPN.

Fin Configuración e Instalación VPN.

Mas información. http://openvpn.net/

Mapa Conceptual ISO/IEC 27001

Posted on: septiembre 7, 2010

ISO/IEC 27001 es una norma adecuada para cualquier organización, grande o pequeña, de cualquier sector o parte del mundo. La norma es particularmente interesante si la protección de la información es crítica, como en finanzas, sanidad sector público y tecnología de la información (TI).

ISO/IEC 27001 también es muy eficaz para organizaciones que gestionan la información por encargo de otros, por ejemplo, empresas de subcontratación de TI. Puede utilizarse para garantizar a los clientes que su información está protegida

Y Pa Que Sirve Nmap?

Posted on: septiembre 4, 2010

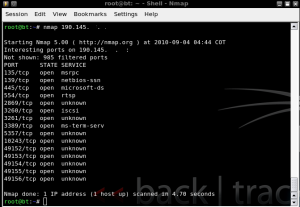

Hay una herramienta capaz de escanear fácilmente los servicios, puertos y sistemas operativos de mi maquina o una red en forma remota.??? Alguna vez me lo pregunte y me puse en la tarea de consultar y he aquí una pequeña introducción de tan útil herramienta.

Nmap (‘Network Mapper’), es una herramienta open source, diseñada para explorar y para realizar auditorias de seguridad en una red de computadoras.

Nmap puede utilizarse para muchas finalidades, pero las principales son:

- Descubrimiento de servidores: Identifica computadoras en una red, por ejemplo listando aquellas que responden a los commandos ping.

- Identifica puertos abiertos en una computadora objetivo.

- Determina qué servicios está ejecutando la misma.

- Determinar qué sistema operativo y versión utiliza dicha computadora,esta técnica es también conocida como fingerprinting.

- Obtiene algunas características del hardware de red de la máquina objeto de la prueba.

Sintaxis: nmap parámetros «ip o rango»

Si digitamos en la consola nmap y luego presionamos enter nos saldrán todos los parámetros que se pueden utilizar para el escaneo de la red en idioma ingles son fáciles de interpretar. Para efectos prácticos aquí mostrare unos ejemplos de algunos de ellos.

Ejemplo

- Si queremos conocer el S.O que esta corriendo en el host agregamos el parametro -O. Ejecutamos nmap -O 190.145.x.x

- Host activos en la red: Ejecutamos nmap -sP 190.145.x.x/17

- Host encendidos en la red: Ejecutamos nmap -sP 190.145.x.x/24

- Host desprotegidos: Ejecutamos nmap -sT 190.145.x.x/24

- Escanear FTP: Ejecutamos nmap -p 21 190.145.x.x/24

- Escanear HTTP: Ejecutamos nmap -p 80 190.145.x.x/24

- Escanear DNS: Ejecutamos namp -p 53 190.145.x.x/24

- Si deseamos conocer que puertos tiene abiertos mi host ejecutamos: nmap 190.145.x.x

Ya sabiendo que es Nmap e introducidos un poco en su contenido ahora podemos aplicarla a nuestros ambientes ya sea laboral o experimental. Espero que les guste mi post nos veremos en otra ocasión.

Seguridad En La Informacion

Posted on: septiembre 4, 2010

La seguridad en la información es algo mas que tener en nuestro ordenador un antivirus, ya que esta herramienta es solo una protección de muchas que debemos de tener en cuenta a la hora de cuidar nuestros datos que al fin y al cabo es lo mas importante que tiene una empresa o una persona natural.